据“2025年第五届全国刑事技术技能比武个人赛题目”分析为什么不应该使用 Shadowsocks、VMess 等不具有“客户端配置安全”的加密方式。

有人给我分享了一份被 archive 的题目 https://archive.fo/rYnom ,“电子物证-手机部分”第 20 题:

20、(1 分)根据小米手机备份分析,在app“v2rayNG”中类型为“VLESS”的代理有多少个?[答案格式:101][手机取证]

继上次中国电信把 Xray-core 塞进 APP 后,这次公安部把 VLESS 塞进试题里了

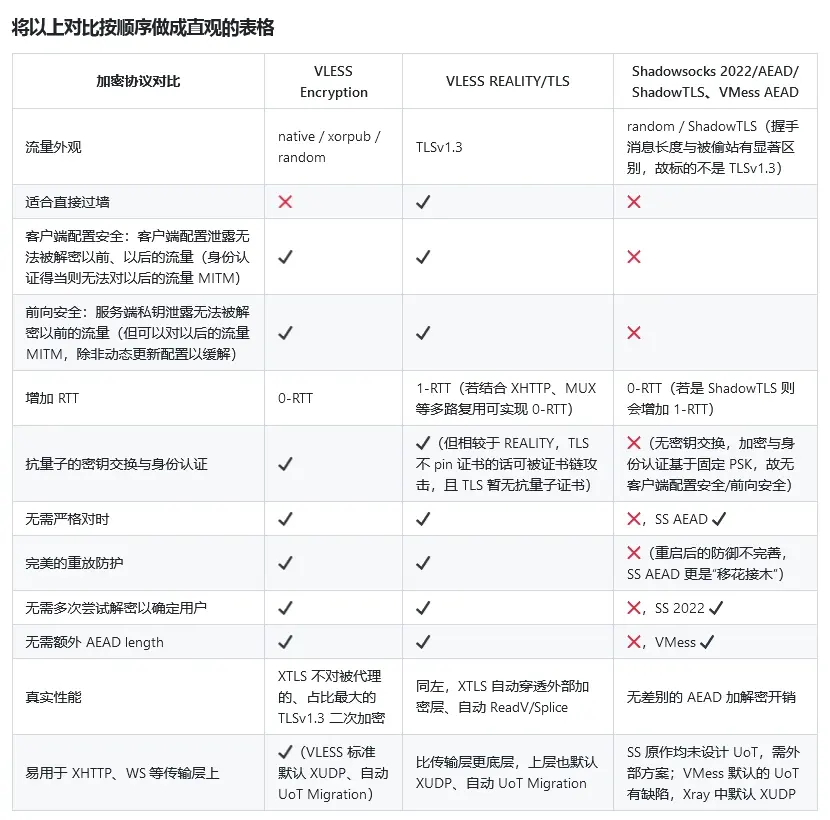

无关政治,只谈技术攻防:即使拿到 VLESS 的客户端配置,以前、以后的流量也是安全的,因为 TLS / REALITY / VLESS Encryption 都有“临时密钥交换”过程,且认证方式都是基于非对称的算法,但是拿到图中的 Shadowsocks password 那就要命了,因为它不具有“客户端配置安全”,被拿到密码后能解密以前、以后的所有流量,甚至能“跨设备解密”:假如你手机上的 Shadowsocks password 泄露了,电脑等其它设备上以前、以后的流量也会被解密,因为它们用的是同一个订阅

更要命的是现在的“中转机场”全是 Shadowsocks 还用得贼心安理得,用户还觉得自己是“优质线路”的人上人,还有一些不懂协议原理的周边开发者瞎几把点评什么协议是好的,技术细节吧又说不出个所以然全凭个人喜好,一言难尽

关于你会如何泄露客户端密码,以及更多的安全概念和对比,查看 XTLS/Xray-core#5067 ,关于这些事我年年说处处说,早就说腻了

继续讨论,拿到你 Shadowsocks password 后会不会去解密流量? 我随手摘抄几道题吧:

17、(1 分)同上,在“umanager”app中有一个配置文件config.json.enc,但此文件使用AES对 称加密,请分析此加密密钥是什么?[答案格式:123456789abcdef][手机取证]

18、(1 分)同上,在配置文件config.json.enc 中记录了管理员admin的密码,请给出其密码是 什么?[答案格式:123456][手机取证]

以及“电子物证-计算机部分”从 C9 开始全是关于密码的,摘抄最后一道:

14、(1 分) C14\data.pdf 文件无法打开,怀疑进行了简单的加密,请分析文件结构,尝试解密 文件,并回答文件第一页中记录的密码是什么____[答案格式:Aa12b3][计算机取证]

从 net4people/bbs#254 开始发现很多人心存幻想,省墙不封你 SS 你也用得开心,殊不知拿你密码来解密其实是上了试卷的基本操作

十一月第一天,一些思考

说实话推广 VLESS Encryption 比 Vision+REALITY 难一些,因为前者主要适用于中转机场,而大多数机场遵循“能用就行”,不少还死磕着 Shadowsocks AEAD 呢,虽然前段时间的大规模通报导致中转少了很多,况且 Vision+REALITY 现在在自建、机场直连中的流行也不是推广出来的,毕竟我们写完就没怎么管了就没推广,而是 GFW 用 TLS in TLS 检测加部分省市 SNI 白名单倒逼出来的结果

但也不是毫无办法,比如去年强推面板们禁止公网明文 HTTP 就取得了不错的效果,大量面板跟进了且新出现的面板基本上默认就是如此,YouTube 上面的教程现在也是以 SSH 端口转发为主,至今客观上已经防止了无数的私钥、密码被直接泄露给 GFW

不过我不确定大机场用的面板是否还是公网明文 HTTP,如果是的话那对于 SS 这种来说更是直接被解密,又一言难尽了属于是

所以在中转机场中推广 VLESS Encryption 是需要主动进行的,比如前几天那条频道消息允许使用了 VLESS Encryption 的机场在下面打广告就是一次尝试,虽然风扇写了个 BOT 把群外消息删了,还有 Mihomo 支持 VLESS Encryption 挺适合机场的,但是是否应该支持 XHTTP 说实话我不确定,因为它还有个身份是“避难协议”,但在 CDN 看来特征明显,如果机场上了 XHTTP 那只会加速封禁

Anyway,在 GFW 早已转向“监控为主,封锁为辅”的今天,很多人的意识还没有转过来,这确实是一个需要上点狠手段来解决的问题

原文:https://github.com/XTLS/BBS/issues/2#issuecomment-3475770127

节点狗

节点狗